이번 시간에는 방화벽(Firewall)과 관련하여 인바운드(Inbound), 아웃바운드(Outbound) 트래픽을 다루어 보도록 하겠습니다.

IT 시대에서 다양한 위협으로부터 네트워크를 지켜내는 것은 매우 중요하고 대부분의 회사에서도 전문 인력을 별도로 배치하거나 솔루션 업체를 통해 관리하고 있습니다.

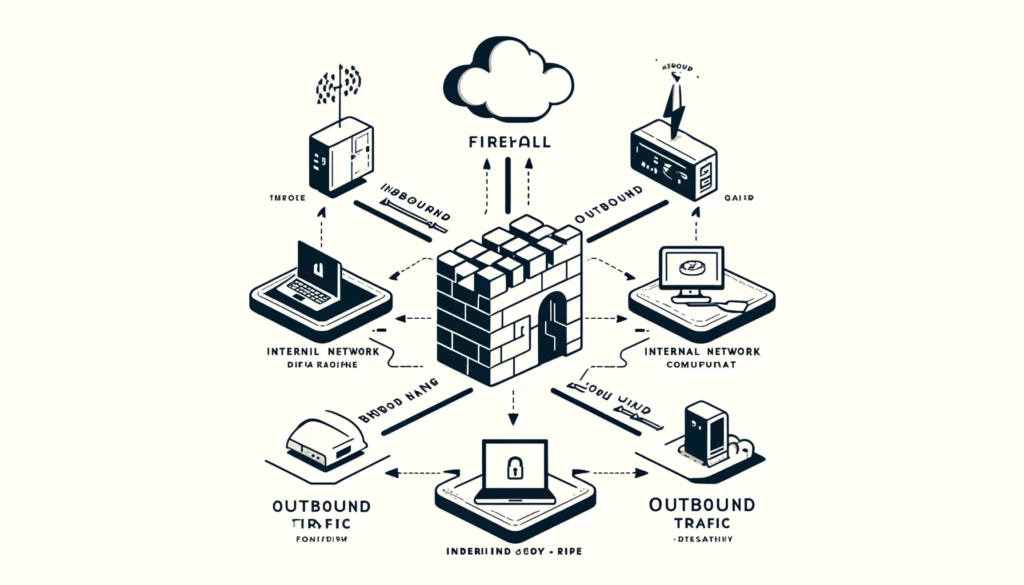

인바운드와 아웃바운드 트래픽에 앞서, IT인프라의 핵심 요소 중 하나인 방화벽(Firewall)이 무엇인지 알아보겠습니다.

방화벽(Firewall)이란 무엇인가?

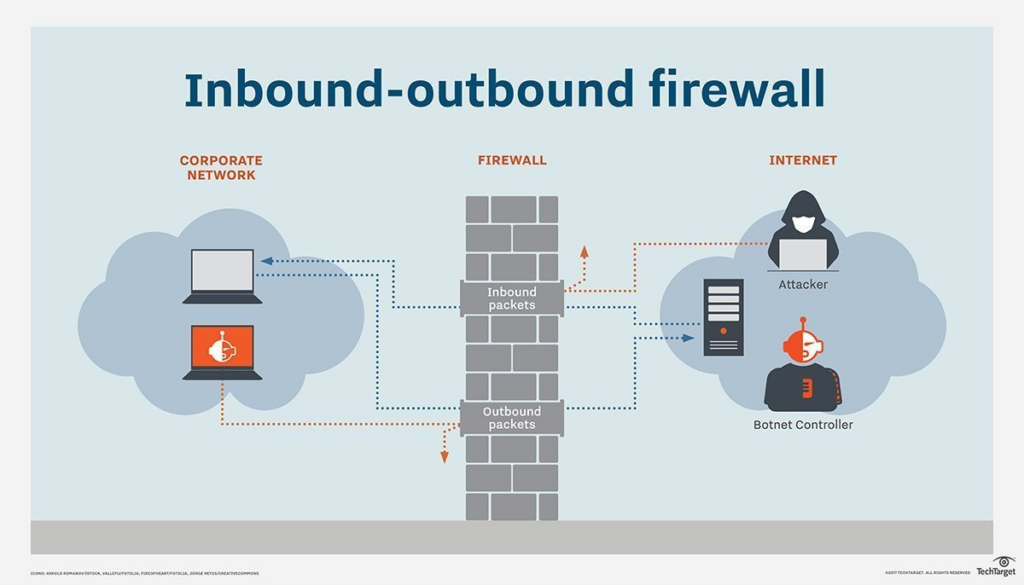

방화벽(Firewall)은 네트워크를 통과하는 트래픽을 제어하고 관리하는 보안 장치입니다. 하드웨어 장치나 소프트웨어 형태로 존재할 수 있으며, 허가되지 않은 접근으로부터 네트워크를 보호하고 허용된 트래픽만을 필터링하여 통과시킵니다.

그리고 이러한 네트워크를 통과하는 트래픽을 인바운드, 혹은 아웃바운드라고 합니다.

방화벽 방식

– 하드웨어

물리적인 장비로 설치 (예: Cisco ASA, Fortinet 등)

– 소프트웨어

운영체제(OS)에 내장되거나 별도 설치 (예: Windows Firewall, iptables 등)

방화벽의 핵심 역할은 허용된 트래픽만 통과시키고, 비인가된 접근은 차단하는 것입니다.

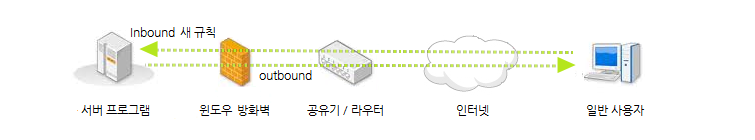

인바운드 트래픽(Inbound Traffic)

인바운드 트래픽은 외부 네트워크에서 내부 네트워크로 들어오는 데이터라고 생각하시면 됩니다. 외부 위협으로부터 네트워크를 보호합니다.

인바운드 예시

- 외부 사용자가 웹서버에 접속하려는 경우

- 이메일 수신

- FTP로 파일 받기

보안 위협

- 해커의 스캐닝 및 취약점 공격

- 악성코드 유입 시도

- 디도스(DDoS) 공격

인바운드 트래픽은 기본적으로 차단하며, 꼭 필요한 서비스만을 위해 선택적으로 포트를 개방하는 것이 원칙입니다.

예를 들어, 웹서버의 경우 80번(HTTP), 443번(HTTPS) 포트만 열어 놓습니다.

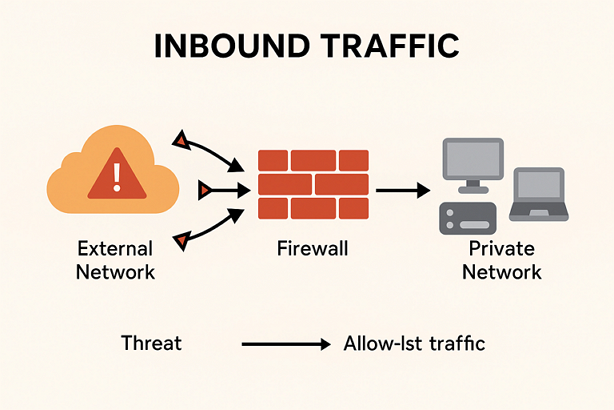

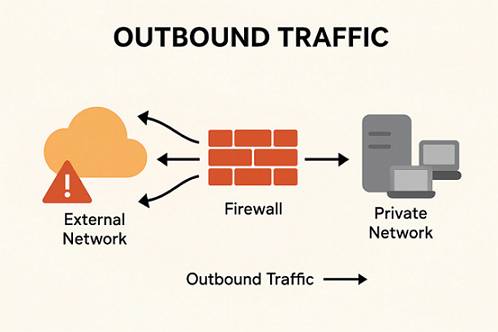

아웃바운드 트래픽(Outbound Traffic)

아웃바운드 트래픽은 내부 네트워크에서 외부 네트워크로 나가는 데이터입니다. 내부 사용자가 외부 네트워크로 전송하는 데이터를 제어할 수 있고, 이를 통해 내부 기밀 사항 등의 정보가 유출되는 것을 방지할 수 있습니다.

아웃 바운드 예시

- 인터넷 웹사이트 접속

- 이메일 발송

- 클라이언트에서 외부 API 호출

보안 위협

- 내부 사용자에 의한 데이터 유출(정보 유출)

- 악성코드 감염 후 C&C 서버로 통신 시도

- 회사 정책에 위배되는 외부 접속 (예: 토렌트, SNS 등)

아웃바운드 트래픽도 방치하면 내부 기밀정보 유출이나 내부 시스템 감염의 경로가 될 수 있기 때문에 백신, 웹 필터링, 아웃바운드 정책 설정이 중요합니다.

✅ 방화벽 규칙 설정 예시

| 목적 | 포트 | 방향 | 허용 여부 |

|---|---|---|---|

| 웹 서버 운영 | 80, 443 | 인바운드 | 허용 |

| SSH 접속 | 22 | 인바운드 | 특정 IP만 허용 |

| 인터넷 사용 | 80, 443 | 아웃바운드 | 허용 |

| 파일 공유 프로그램 | 6881~6999 | 아웃바운드 | 차단 |

보안 정책은 항상 ‘최소 권한 원칙(Principle of Least Privilege)’을 준수해야 합니다.

✅ 방화벽 종류

| 종류 | 설명 |

|---|---|

| 패킷 필터링 방화벽 | IP, 포트, 프로토콜 기반 트래픽 제어 |

| 스테이트풀 방화벽 | 세션 상태 기반 필터링 (더 정교함) |

| 차세대 방화벽(NGFW) | 앱 식별, 사용자 인증, IPS 등 보안 기능 강화 |

| 웹 애플리케이션 방화벽(WAF) | 웹서버를 보호하는 특화된 방화벽 (SQL Injection, XSS 방지 등) |

🔒 실무에서 꼭 알아야 할 방화벽 관리 업무

- 방화벽 로그는 지속적으로 분석하고 의심스러운 접근은 즉시 차단합니다.

- 포트 스캐닝 탐지 툴과 연동해서 공격 시도를 빠르게 파악하는 것을 권장합니다.

- 내부망과 외부망을 VLAN이나 DMZ로 분리하여 계층적 방어 체계가 구축되어야 안전합니다.

– 네트워크

답글 남기기